Online-Sicherheit für Unternehmen: Was Marketer wissen müssen: Social Media Examiner

Social Media Strategie / / September 26, 2020

Ist Ihre Online-Identität sicher?

Ist Ihre Online-Identität sicher?

Sind Sie besorgt über Hacker?

Um herauszufinden, wie Sie Ihre sozialen Profile, Ihre Online-Konten und Ihre Identität vor Hackern schützen können, interviewe ich Chalene Johnson und Darren Natoni.

Mehr über diese Show

Das Social Media Marketing Podcast ist eine On-Demand-Talk-Radiosendung von Social Media Examiner. Es soll vielbeschäftigten Vermarktern und Geschäftsinhabern helfen, herauszufinden, was mit Social Media Marketing funktioniert.

In dieser Folge interviewe ich Chalene Johnson und Darren Natoni. Chalene ist eine Fitness-Berühmtheit und Autorin des Buches drücken und hat große Anhänger auf Instagram und Facebook. Sie ist auch jemand, dessen Online-Identität entführt und an den Meistbietenden verkauft wurde. Darren ist ein ehemaliger Spezialagent bei der DEA, der sich auf Online-Sicherheit spezialisiert hat. Er ist auch der Chief Technology Officer für Shaun T., eine Fitness-Berühmtheit mit Millionen von Anhängern.

Chalene und Darren werden untersuchen, was Vermarkter und Unternehmer wissen müssen, wenn es um die Sicherung ihrer Online-Konten und mehr geht.

Sie erfahren, wie Sie online sicher sein und Ihre Identität vor Hackern schützen können.

Teilen Sie Ihr Feedback mit, lesen Sie die Shownotizen und erhalten Sie die in dieser Episode unten genannten Links.

Hör jetzt zu

Wo abonnieren: Apple Podcast | Google Podcasts | Spotify | RSS

Scrollen Sie zum Ende des Artikels, um Links zu wichtigen Ressourcen zu erhalten, die in dieser Episode erwähnt werden.

Hier sind einige der Dinge, die Sie in dieser Show entdecken werden:

Online-Sicherheit für Unternehmen

Als Chalene gehackt wurde

Chalene erklärt, wie sie einen perfekten Tag genossen hat (eine Tatsache, die sie sogar getwittert hat), als sie gehackt wurde. Jemand änderte ihre Biografie und twitterte zur gleichen Zeit, als sie twitterte. Also änderte Chalene ihr Passwort in etwas Außergewöhnliches, loggte sich wieder ein und änderte ihre Biografie.

Dann passierte es wieder. Die Hacker sendeten Pornos aus und twitterten andere Leute, während Chalene aktiv war Twitter. Ihre anderen Accounts wurden ebenfalls gehackt. Sie fühlte sich in ihrem eigenen Zuhause nicht sicher. Obwohl es sich um einen Internetangriff handelte und es keine physische Bedrohung gab, erinnert sich Chalene, dass es sich so anfühlte.

Darren teilt mit, wo er in der Nacht von Chalenes Cyberangriff war. Er und seine Frau kamen gerade vom Abendessen nach Hause und blätterten durch Instagram als sie bemerkten, dass Chalenes Konto Inhalt hatte, würde sie normalerweise nicht posten. Also schrieb er ihr eine SMS und sagte, er dachte, sie sei gehackt worden. Sie schrieb zurück, dass sie es wusste und ausflippte. Er sagte, er solle ihn anrufen, damit sie es unter Kontrolle bekommen und die Hacker aus ihrem System herausholen könnten.

Zu der Zeit, als Chalene Darren anrief, ihr Twitter, Instagram und Facebook war übernommen worden. Und obwohl sie es noch nicht merkte, waren die Hacker auch in ihrem Posteingang.

Chalene und Darren verbrachten acht Stunden damit, die Nacht durchzuarbeiten und zu versuchen, alles in Ordnung zu bringen.

Die Leute nehmen an, dass es persönlich ist, sagt Chalene, aber das ist nicht der Fall. Es traf sie besonders hart, weil Social Media ihr Lebensunterhalt ist. Die Hacker haben alles gelöscht, was sie in den letzten viereinhalb Jahren auf Instagram gepostet hat, und sie haben begonnen, Videos über Tierquälerei und gewalttätigen Porno zu veröffentlichen. Chalene fühlte sich hilflos und verantwortlich. Die Kosten für den Hack, zu dem Sicherheitsexperten, Lohnausfälle und der Wiederaufbau ihrer Sicherheit gehörten, betrugen mehr als 200.000 US-Dollar.

Darren sagt, dass Hacken für manche Menschen ein Sport und für andere ein Hobby ist. Sie sind Experten auf ihrem Gebiet. Da sie keine legalen Möglichkeiten haben, ihr Fachwissen unter Beweis zu stellen, tun sie dies auf diese Weise.

Mach dir keine Sorgen um Hacker, schlägt Darren vor. Konzentrieren Sie sich auf das, was Sie tun müssen, um sich zu schützen. Situationen wie diese enthüllen Löcher, von denen wir wussten, dass sie existieren und die wir hätten flicken sollen, aber sie immer wieder verschoben haben. Es ist, als würde man warten, bis ein Gesundheitszustand auftaucht, und sich dann entscheiden, in Form zu kommen. Manchmal ist eine unglückliche Katastrophe erforderlich, um jemanden dazu zu bringen, den Wert einfacher vorbeugender Maßnahmen zu schätzen.

Hören Sie sich die Show an, um zu hören, wie die Zusammenarbeit mit den Hackern die Situation für Chalene verschlimmerte.

Welche Abwehrkräfte müssen eingesetzt werden?

Darren sagt, um sich zu schützen, müssen Sie eine solide Grundlage für die Sicherheit schaffen. Holen Sie sich einen Passwort-Manager, wie z 1Passwort, LastPass oder Dashlaneund verwenden Sie es, um sichere Passwörter zu generieren. Darren verwendet und empfiehlt 1Password.

Chalene erklärt, wie die Hacker auf ihr Konto gekommen sind. Sie riefen ihren E-Mail-Anbieter an, sagten, sie würden in ihrem Namen als Sicherheitsexperten arbeiten und müssten ihr Passwort zurücksetzen. Mit wem auch immer sie interagierten, sie brauchten Antworten auf ihre Sicherheitsfragen. Häufige Sicherheitsfragen wie die Straße, in der jemand aufgewachsen ist, und der Mädchenname der Frau sind online leicht zu finden. Und das ist alles, was jemand braucht, um Ihr E-Mail-Passwort zurückzusetzen.

Beantworten Sie Sicherheitsfragen niemals ehrlich, schlägt Darren vor. Sie können bei all dieser Arbeit komplexe Passwörter erstellen. Wenn Sie jedoch Sicherheitsfragen ehrlich beantworten, muss nur jemand diese Informationen finden und einstecken. Sobald sie Zugriff auf diese E-Mail haben, ist jeder mit ihr verbundene Dienst potenziell gefährdet.

Hören Sie sich die Show an, um herauszufinden, welchen Passwort-Manager wir für Social Media Examiner verwenden und warum wir ihn lieben.

Wie Google Mail die Sicherheit gewährleistet

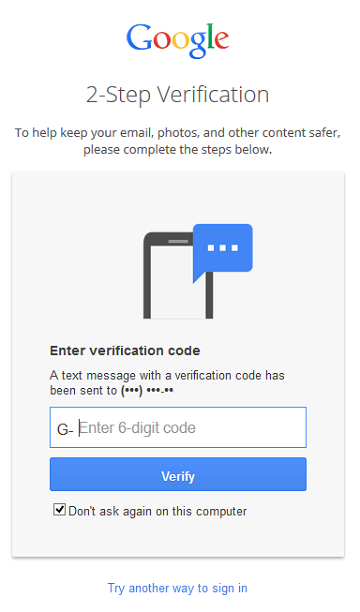

Google Mail-Angebote 2-Schritt-Überprüfung, was auch bekannt ist als 2-Faktor-Authentifizierung.

Nachdem Sie Ihre E-Mail-Adresse und Ihr Passwort eingegeben haben, werden Sie von Google Mail zur Eingabe eines Codes aufgefordert. Der Code kann entweder an ein mobiles Gerät gesendet oder in einer App wie generiert werden Google Authenticator oder innerhalb von 1Password. Es läuft ab, Sie müssen es also innerhalb einer bestimmten Zeit eingeben. Dieser Vorgang stellt sicher, dass ein Code benötigt wird, wenn jemand anderes versucht, auf Ihr Konto zuzugreifen, oder wenn Sie sich über einen neuen Browser oder ein neues Gerät anmelden.

Um die Kennwortüberprüfung in Google Authenticator einzurichten, öffnen Sie die App und klicken Sie auf das Pluszeichen mit der Aufschrift "Einmalkennwort hinzufügen". Es zeigt Ihnen einen QR-Code. Machen Sie ein Foto davon mit Ihrem Telefon. Es wird angeschlossen und wird sich von diesem Moment an daran erinnern.

Eine Hauptkennwortdatenbank wie 1Password ist aufgrund der Verschlüsselungsstufe für jemanden äußerst schwierig zu knacken. Das Hauptkennwort muss sehr sicher sein, aber dennoch einprägsam genug, um häufig eingegeben zu werden. Wenn Sie ein schwaches Hauptkennwort verwenden, sind Sie Bedrohungen ausgesetzt. Wenn Sie es jedoch so schwer machen, dass Sie Ihr Hauptkennwort vergessen, gelangen Sie nicht in Ihren Tresor und müssen von vorne beginnen.

Hören Sie sich die Show an, um zu erfahren, wo Sie eine Kopie Ihres Hauptkennworts für Ihren Kennwortmanager speichern können.

Sicherung sozialer Netzwerke

Soziale Netzwerke bieten eine eigene Version der Sicherheit, Erklärt Darren. Beispielsweise, Facebook hat einen Codegenerator für die mobile App, die das Gleiche wie Google Mail leistet. Sie können dies alleine oder zusammen mit 1Password oder Google Authenticator verwenden.

Chalene erzählt, wie sie nach dem Hack das Online-Verhalten aller in ihrem Büro ändern musste. Früher teilte sie ihre Konten mit Assistenten, jetzt benötigt jeder seine eigenen Administratorrechte und eine 2-Faktor-Authentifizierung auf allen Standorten und in allen Netzwerken.

Chalene spricht über die Menschen, die sich an sie gewandt haben, nachdem sie ihre Tortur geteilt hatte, und die ihre eigenen Erfahrungen weitergegeben haben. Die Leute haben gesagt, dass sie, obwohl sie eine Bestätigung in zwei Schritten hatten, immer noch gehackt wurden, weil sie auf verdächtige E-Mails geklickt haben, in denen sie aufgefordert wurden, ihre Identität zu überprüfen.

Das Die US-Marine erfasst jede Stunde 110.000 Cyberangriffe, Erklärt Darren. Das sind ungefähr 30 pro Sekunde.

"Diese Hacker und Phishermen sind nur so fähig wie die Menge an Linien, die wir ihnen geben", erläutert Darren. "Ich bin schockiert darüber, wie viele Informationen wir bereitwillig preisgeben."

Zum Beispiel war er kürzlich in einem Imbisswagen und bemerkte eine Zwischenablage mit einem Anmeldeformular für die E-Mail-Liste. Er sagt, er hätte ein Foto von dieser Liste machen können und hätte den Namen, die Adresse, die Telefonnummer und die E-Mail-Adresse aller Personen.

E-Mail ist eine andere Sache. Wir kommunizieren hauptsächlich über E-Mails im Klartext, und diese Nachrichten werden verbreitet. Wenn jemand bei der Arbeit per E-Mail nach der Kontonummer oder einem E-Mail-Passwort fragt und Sie antworten, ist dies einfacher Text, der nicht verschlüsselt wurde. Irgendwann kann jemand das bekommen.

Zwar gibt es Web-Passwort-Sicherheitsoptionen wie Einmaliges GeheimnisDarren bevorzugt, dass Benutzer Alternativen zur Übermittlung vertraulicher Informationen ausprobieren.

Wenn Sie ein iOS-Gerät haben, schalten Sie es ein iMessaging. Wenn Sie ein Android-Benutzer sind, gibt es WhatsApp, die plattformübergreifend ist. Es gibt auch Hushmail, die verschlüsselte, bezahlte Optionen für Einzelpersonen und Unternehmen hat.

Wenn Sie vertrauliche Informationen senden möchten, tun Sie dies sicher. Senden Sie es nicht über eine Textnachricht.

Hören Sie sich die Show an, um zu erfahren, warum Sie SMS-Benachrichtigungen aus Sicherheitsgründen aktivieren sollten.

Holen Sie sich YouTube Marketing Training - Online!

Möchten Sie Ihr Engagement und Ihren Umsatz mit YouTube verbessern? Nehmen Sie dann an der größten und besten Versammlung von YouTube-Marketingexperten teil, die ihre bewährten Strategien teilen. Sie erhalten eine schrittweise Live-Anleitung, auf die Sie sich konzentrieren können YouTube-Strategie, Videoerstellung und YouTube-Anzeigen. Werden Sie zum YouTube-Marketing-Helden für Ihr Unternehmen und Ihre Kunden, während Sie Strategien implementieren, die nachgewiesene Ergebnisse erzielen. Dies ist eine Live-Online-Schulungsveranstaltung Ihrer Freunde bei Social Media Examiner.

KLICKEN SIE HIER FÜR DETAILS - VERKAUF ENDET AM 22. SEPTEMBER!Was Chalene getan hat, um nach dem Hack voranzukommen

Es dauerte drei Wochen ab dem ersten Hack für Chalene, um sicherzustellen, dass sie so sicher wie möglich war.

Sie nahm ein Stück Papier heraus und erstellte eine umfangreiche Brainstorming-Liste aller Konten, E-Mails und Online-Mitgliederseiten. Dann durchsuchte sie ihre Spam-Ordner, Mitgliederseiten und alten E-Mails, um alles zu finden, was sie zum Sichern brauchte nach der Krise.

Chalene fügte ihren täglichen Aufgaben hinzu, was mit Cybersicherheit los ist.

Hören Sie sich die Show an und hören Sie, wie Chalene ihre Erfahrung mit einem Horrorfilm vergleicht.

Webbrowser, soziale Logins und Sicherheit

Das Speichern von Anmeldungen in Webbrowsern ist zwar sehr praktisch, aber nur so sicher wie die Schritte, die Sie unternommen haben, um sie zu sichern, sagt Darren. Wenn Sie beispielsweise Safari verwenden und ein schwaches iCloud-Kennwort haben, sind Ihre Informationen nicht so sicher.

Browser-Erweiterungen von Passwort-Managern wie 1Password sind jedoch sicher. Außerdem müssen Sie keine Informationen mehr in Browsern speichern. Gehen Sie in die Einstellungen und deaktivieren Sie das Speichern von Passwörtern, persönlichen Informationen und Formularen zum automatischen Ausfüllen. Um es in Chrome zu finden, gehen Sie zu den erweiterten Einstellungen in den Einstellungen.

Installieren Sie als Nächstes die Browser-Erweiterung für den Kennwortmanager. Das Gleiche gilt für das Speichern von Passwörtern im Browser, jedoch sicherer. Sie können Kreditkarten, alle Ihre Identitäten und jedes Login, das Sie jemals erstellt haben, speichern.

Die Sicherheitserweiterungen sind viel sicherer, da die Informationen von Browsern erfasst werden können. Wann immer Sie zu einer Site gehen und diese Ihre Informationen einfügt, hat jemand Ihre Informationen, wenn jemand diese Site fälschen sollte.

Wenn Sie Social Logins Anmeldeberechtigungen erteilt haben, rufen Sie sofort die Datenschutzeinstellungen dieser Apps auf und widerrufen Sie den Zugriff. Sie möchten keine Konten für andere Personen freigeben oder ein Konto wie Facebook verwenden, um sich bei mehreren Websites anzumelden. Wenn jemand in Facebook eindringt, hat er Zugriff auf alle Websites, mit denen Sie verbunden sind.

Erstellen Sie für jedes Konto, das Sie haben, ein individuelles Login. Verwenden Sie Ihre primäre E-Mail-Adresse, die mit einer 2-Faktor-Authentifizierung gesichert ist. Sie können auch Aliase verwenden, eine nette Funktion, die in Google Mail- und Google-Apps integriert ist.

Angenommen, Ihre E-Mail-Adresse lautet [E-Mail geschützt] und Sie melden sich für einen Dienst wie Dropbox an. Verwenden [E-Mail geschützt]und leitet alle Nachrichten an Ihre Google Mail-Adresse weiter. Alles, was Sie nach dem + -Zeichen eingeben, landet in Ihrem Posteingang.

Auf diese Weise können Sie feststellen, an welchen Orten Ihre E-Mail-Adresse gefährdet ist, was mit einem regulären Primärkonto nicht möglich ist. Wenn Sie ein Problem entdecken oder viel Spam erhalten, fügen Sie dem Alias einen Filter hinzu, löschen Sie die Nachrichten und beginnen Sie mit einer neuen E-Mail-Adresse.

Hören Sie sich die Show an, um einige meiner Begegnungen mit Sicherheitsproblemen zu hören.

Schützen Sie sich in der Cloud

Sie müssen sich um die Cloud sorgen, sagt Darren. Erst im letzten Jahr hatten 47% der Erwachsenen ihre Informationen in der einen oder anderen Form veröffentlicht. Das ist im Grunde die Hälfte der Bevölkerung.

Verwenden Sie die Bestätigung in zwei Schritten, um sich bei der Verwendung von Cloud-Programmen wie Dropbox und Evernote zu schützen.

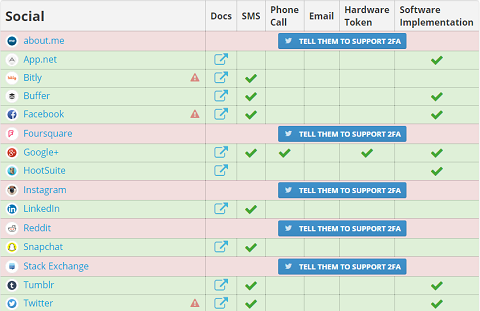

Zwei-Faktor-Auth hat eine Liste von Sites, die eine 2-Faktor-Authentifizierung anbieten und nicht. Darren empfiehlt, ein paar Stunden vorzusehen, um alle Ihre Konten zu schützen. Auf diese Weise erhalten Sie eine Warnung, wenn jemand versucht, in einen von ihnen zu gelangen.

Wenn Sie Ihre Telefonnummer nicht preisgeben möchten, erstellen Sie eine kostenlose Nummer unter Google Voice dass Sie an jedes andere Gerät weiterleiten können. Sie erhalten Textnachrichten und Google Voice transkribiert Ihre Voicemail-Nachrichten für Sie. Sie können Nachrichten auch als Spam klassifizieren.

Hören Sie sich die Show an, um mehr über TwoFactorAuth.org zu erfahren.

Warum jeder sich Sorgen um die Sicherheit machen sollte

Chalene glaubt, dass ein Sicherheitshack etwas ist, von dem jeder erwarten sollte, dass es ihm passieren könnte. Sie hören von Menschen mit Bekanntheit, weil sie eine Plattform haben.

"Ich habe das Glück, das, was mir passiert ist, als Gelegenheit nutzen zu können, anderen zu helfen", sagt Chalene. „Jemand, der mein Social-Media-Konto übernimmt, ist nicht das Ende der Welt. Es könnte verheerend sein, wenn jemand ohne mein Wissen auf mein Bankkonto eingeht. Jeder muss die notwendigen Vorkehrungen treffen, um dies zu vermeiden. “

Auf den ersten Blick scheint die Sicherheit überwältigend zu sein, aber Sie müssen nur Schritt für Schritt alles in der richtigen Reihenfolge durchgehen, um mehr zu erfahren, Fachwissen zu entwickeln und anderen helfen zu können.

Darren sagt seine Website, BeyondthePassword.com ist das Sicherheitsäquivalent von Social Media Examiner. Laden Sie dort Darrens Checkliste für Cybersicherheit herunter: Die 10 Schritte, um sich vor Hackern zu schützen und online sicher zu sein.

Hören Sie sich die Show an, um mehr darüber zu erfahren, wie Beyond the Password helfen kann.

Andere Show-Erwähnungen

Die heutige Show wird gesponsert von Social Media Success Summit 2015.

Die heutige Show wird gesponsert von Social Media Success Summit 2015.

Möchten Sie Ihr Social Media Marketing verbessern? Müssen Sie beweisen, dass Ihre Bemühungen funktionieren? Nehmen Sie an der Online-Mega-Konferenz mit 4.000 anderen Vermarktern teil, die Sie inspirieren und stärken soll.

Entdecken Sie die besten und neuesten Möglichkeiten, Ihr Unternehmen auf Facebook, LinkedIn, Twitter, Google+, YouTube, Instagram und Pinterest zu vermarkten. Finden Sie neue Möglichkeiten, um Ihre Inhalte zu verbessern und Ihre Ergebnisse bequem von zu Hause oder vom Büro aus zu messen. Sie werden von Dutzenden von Top-Social-Media-Profis geführt, darunter Mari Smith, Mark Schäfer, Amy Porterfield, Christopher Penn und Michael Stelzner. Registrieren Sie sich jetzt für den Social Media Success Summit. Ermäßigte Tickets sind begrenzt.

Der Social Media Success Summit ist eine Online-Konferenz. Es sind 36 verschiedene Sitzungen, verteilt auf 4 Wochen. Es gibt drei Sitzungen pro Tag, dreimal pro Woche, über vier Wochen. Und das auf jeder erdenklichen Social-Media-Plattform, die Sie sich vorstellen können. Hör zu. Besuch SMSS15.com für erhebliche Frühbucherrabatte.

Hören Sie sich die Show an!

.

In dieser Folge erwähnte wichtige Erkenntnisse:

- Verbinde dich mit Chalene Webseite.

- Hören Sie sich den fünfteiligen Podcast von Chalene an Online-Sicherheit.

- Lesen Sie das Buch von Chalene drückenund folge Chalene weiter Instagram und Facebook.

- Holen Sie sich Ihre Sicherheitscheckliste auf Darrens Website Jenseits des Passworts.

- Folgen Sie Darren auf Facebook und Instagram.

- Holen Sie sich einen Passwort-Manager wie 1Passwort, LastPass oder Dashlane.

- Schauen Sie sich Google Mail an 2-Schritt-Überprüfung, Google Authenticator und Facebook Code Generator.

- Lerne mehr über Einmaliges Geheimnis.

- Verwenden Sie für sichere Nachrichten iMessaging, WhatsApp und Hushmail.

- Sehen Sie, welche Websites anbieten 2-Faktor-Authentifizierung.

- Holen Sie sich ein Konto auf Google Voice.

- Erfahren Sie mehr über die 2015 Social Media Success Summit.

- Lies das Branchenbericht 2015 für Social Media Marketing.

Helfen Sie uns, das Wort zu verbreiten!

Bitte informieren Sie Ihre Twitter-Follower über diesen Podcast. Klicken Sie jetzt einfach hier, um einen Tweet zu posten.

Wenn Ihnen diese Episode des Social Media Marketing-Podcasts gefallen hat, bitte Gehen Sie zu iTunes, hinterlassen Sie eine Bewertung, schreiben Sie eine Bewertung und abonnieren Sie. Und Wenn Sie Stitcher hören, klicken Sie bitte hier, um diese Show zu bewerten und zu bewerten.

Möglichkeiten, den Social Media Marketing-Podcast zu abonnieren:

- Klicken Sie hier, um sich über iTunes anzumelden.

- Klicken Sie hier, um sich per RSS anzumelden (Nicht-iTunes-Feed).

- Sie können auch über abonnieren Stitcher.

So abonnieren Sie diesen Podcast auf einem iPhone

In diesem kurzen Video erfahren Sie, wie Sie Ihr iPhone abonnieren können:

.

Was denkst du? Was halten Sie von Online-Sicherheit für Unternehmen? Bitte hinterlassen Sie Ihre Kommentare unten.